每天忙翻.... 睡好少好少...花很多時間在研究 (卻沒花很多時間賺錢...泣....)

聽許多朋友說... 今年 APT 熱翻了

廠商現在一定要喊上幾句 APT, 不然沒搞頭

號稱改變資安規則的 APT 解決方案現在是越來越多

APT 是個嚴峻風險, 但不具效益的資安投資會讓困境更雪上加霜

壞人都還沒打進來, 可別就被資安防護工作給壓垮

APT應該要怎麼防?

我們常跟朋友笑著說, 資安設備要怎麼推薦呢? 問駭客最知道

駭客最不希望你買什麼, 駭客覺得哪個最難搞, 買那個就對了

(不認識駭客??? 開玩笑, 趕快來 台灣駭客年會(HITCON)!

現場高手雲集, 苦練絕活.... 只在每年 HITCON 獻寶

台灣很多駭客高手習武不武,

尤其chroot一掛, 那真正直良善, 玉樹臨風也

m(_ _)m

話說全世界各國搞APT的資訊戰部隊最希望什麼?

三個願望, 一次講完....

「事前看不見 APT 要進來, 事發找不到 APT 躲哪裡, 事後摸不清 APT 偷什麼」

如果願望成真, 這是真正的可怕, 殺很大

跟各位分享一個很精彩的案例

看看 APT 整套劇本怎麼搞

1. 首先, 攻擊方寄送加密碼的惡意文件

2. 開啟該文件後觸發Flash漏洞,攻擊碼發作~

3. 受害者電腦走port 80上網看部落格文章....這看起來整個外星語的文章是最新鮮的惡意程式!

4. 將看似文章的頁面存成惡意程式, 跑起來就是perfect後門程式

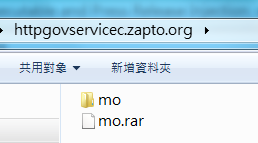

5. 中繼站IP現蹤~~~~ 自此洩洩

port 80看網頁, dns query查詢等過去鮮少留意的冷門惡意活動途徑

都相繼淪陷變成駭客裡應外合的怪招了....

分享個 APT 順口溜......

APT好A, 好多P, 搞死你 T_T

APT不良想得真透徹, 好A (advance)

木馬賴著不走, 好多P (persistent)

別懷疑, 躺著都中槍, 就是搞死你 T_T (threat)

做了99分強,結果1分漏

遭駭不是單位的錯,外洩不是同仁的過,

只要80/20敏捷因應,$花在刀口和以逸待勞不是傳說

Birdman, Benson, and APT Research Team @ Xecure Lab