健保局於4月26日(星期五),發現有不良份子冒用健保局北區業務組寄發,該郵件如果點選「員工修正補充要點下載修正」,會連結至這個網站,會自動轉址至,並自動下載RAR檔案,民眾若下載後會誤開啟木馬程式將遭受強制關機等問題。

各大網站相繼發佈此新聞,呼籲國人注意防範不要受騙。

此攻擊使用兩個常見APT騙術: RAR壓縮和超長檔名

1. 利用壓縮技術隱藏真實檔案名稱

APT惡意程式, 從以前就喜歡躲在壓縮檔來夾帶傳送, 近年更出現加密碼類型,

此例中沒用到加密碼, 但多包一層! 這個RAR做了兩次壓縮~

XecMail 用戶遇到這類偽冒執行檔攻擊, 系統會自動偵測並予以隔離, 通報歸類在執行檔郵件.

一般民眾若遇到這類攻擊, 應特別注意在台灣的APT被攻擊目標會收到利用RAR, 7Z等壓縮技術將檔案名稱加以隱藏, 以利這些惡意附件能穿越一路上單位現有的層層資安設備檢查. 原因是大部分的資安設備遇到壓縮文件, 並不見得會真的會解壓縮後再分析檢查, 甚至是因為無法解壓縮(譬如遇到有密碼保護的壓縮檔). 此次用於偽裝成「二代健保補充保險費扣繳辦法說明.doc」的壓縮檔還包了兩層RAR! 妙哉~ 有的資安設備確實就算有作解壓縮, 卻忽略或偷懶只解一層... 那就會栽了...

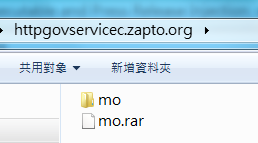

如果好奇動動手, 解開第一層 RAR

mo.rar壓縮檔裡面第一層目錄mo

再解開第二層 RAR

二代健保補充保險費扣繳辦法說明.rar壓縮檔裡面還有第二層目錄

2. 利用超長檔名將執行檔偽裝成文件

搞兩次解壓縮後最終出現的檔案是...超長檔名執行檔....巧妙用到超多空白字元的....

看起來是不是真的很像WORD文件! (小確創意!)

這真的是執行檔! 雖然看起來像DOC文件...

若民眾不小心點了這個 "二代健保補充保險費扣繳辦法說明.doc"... 就糟糕了

(民眾疑問OS) 要點的時候, 防毒難道不會叫嗎??

根據我們在 VirusTotal 查詢的結果, 截至今天(4/27)為止,

市面上45套防毒軟體的偵測率很低是, 幾乎都沒人叫...

XecScan 用戶(XecMail用戶已內建整合)

利用我們家的暴力沙箱可乖乖讓惡意檔案吐出真實面目

目睹這個偽冒"二代健保補充保險費扣繳辦法說明.doc"搞什麼鬼

可看到一旦點擊此偽冒超長檔名執行檔, 它會在受害電腦再植入兩支惡意程式

首先 put.exe 這支在國人無謂上傳的 VirusTotal 有11家防毒會叫

(但也有30多家不會叫...國內知名防毒沒叫, 駭客出廠有QA!)

cd.exe 這支在國人總勇敢上傳的 VirusTotal 還沒有紀錄, 超新鮮~

不管 put.exe, 還是 cd.exe, 都是惡意程式, 會綑綁在系統內開機自動執行...

其中 put.exe 還會先偷偷連百度入口網站看網路通不通....

其實際會使用的惡意 IP 是 8181 . zapto . org 和 8383 . zapto . org 這兩個

8181 . zapto . org 現在還活著...

蠻針對健保局的...

首頁上放的轉址位置是呼嚨到健保局官方網站

最後分享我們家怎麼做 APT 數位鑑識

XecRay 用戶利用我們家的DNA鑑識可乖乖讓惡意檔案犯意和犯行都被揪出來

APT數位鑑識就是要還原APT犯罪現場,

摸清楚當初APT怎麼進來的 (開啟郵件? 網頁下載?USB檔案交換?)

說真的.... 這空白字元是有創意~~~~

真的是執行檔.... 不要亂點....

以上報告完畢~~~~~~~~

Birdman, Benson, and APT Research Team @ Xecure Lab

沒有留言:

張貼留言