上禮拜資安界發生一個大事件 - 韓國被APT大規模攻擊,也被稱為 DarkSeoul 大顆首爾事件(目前還沒有中文對應的翻譯,所以統一用我翻的...嘿嘿)。規模之大也是前所未有,整個故事值得各界借鏡。各大媒體與廠商都出來嘴砲,不免俗地,我們也來給它湊一嘴 :)

先幫大家回憶一下 3/20 發生哪些事 ? (感謝GD/Chroot 整理)

農協銀行:30 分行 2000台電腦受害,櫃檯業務停止,半數 ATM 停機

新韓銀行:57 分行受害全資料庫停止,全服務停2小時,簽帳卡無法刷

濟州銀行:受害狀況不明行員電腦為主,全部 ATM 停止

KBS 電視:5000 電腦受害,廣播電台停播,釜山晚間停播,官方網站關閉

MBS 電視:800 電腦受害,半數員工停機,外部片源斷線一律筆電作業

YTN 電視:500 電腦受害,電視播送正常,新聞系統停機

LG UPlus ISP:內部電腦被破壞,網站被置換

這三間銀行幾乎是韓國前三大銀行,事件剛發生,甚至韓國國家軍方INFOCON由4提升到3。

Xecure Lab 針對這個事件的惡意程式樣本作了一些研究與探討...

首先先聲明,我們並無參與調查,所有資訊與樣本儘可能從網路上整理出來,再加上使用我們自己的分析產品 XecRay 對該次樣本進行分析。這次的資料我們也在HITCON(台灣駭客年會) 前天舉辦的韓國資安事件座談會中發表。

[廣告插播]

XecRay 是一套 Xecure Lab開發的針對APT攻擊的自動化鑑識與分析工具,以下報告都由XecRay 完成。

以下資訊大都由惡意程式樣本分析鑑識結果彙整而成,希望這些被release樣本多少可以告訴我們部份故事。

注意:部分論點是我就有限資訊所推論,不代表全部事實,僅供參考。

此次事件相關資訊與樣本被公佈的非常少,一來應該是韓國朋友都在 "忙" ,完整的報告都還沒出來。我們花了時間整理後,經過鑑識分析,確定相關的共有10支程式。

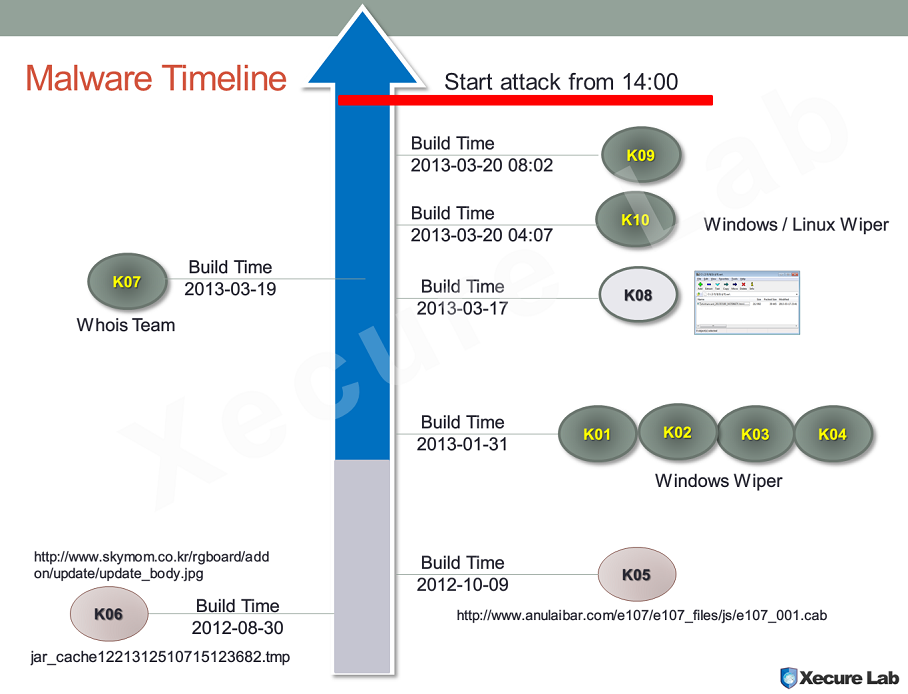

一開始被公布樣本是 K01~K04,後來Mila 還公布了 K05與K06。大顆首爾的惡意程式大至上有幾個特徵,是被我們認定跟此事件有直接關係:

- 特徵 Disk Wiper

- MBR 寫入字串 HASTATI, PRINCPES, PR!NCPES

- 透過 \\.\PhysicalDrive 存取MBR

- 建立Section, JO840112-CRAS8468-11150923-PCI8273V

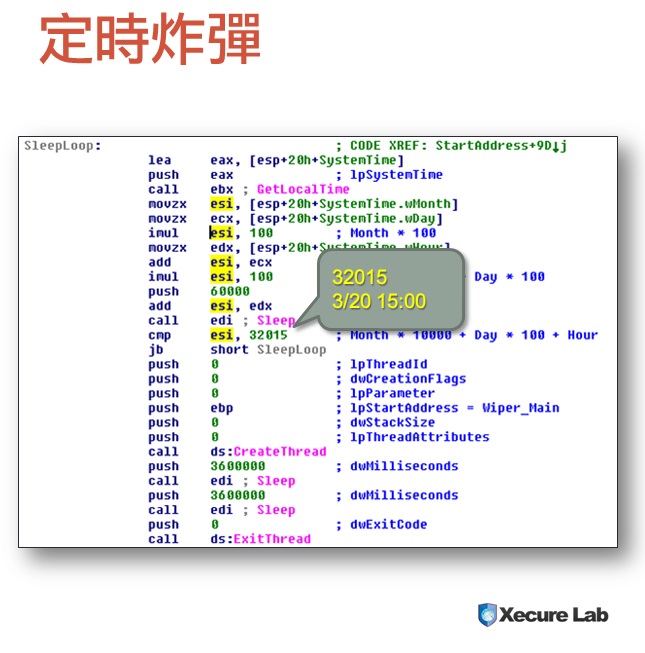

- 攻擊設定於 2013-03-20 1400~1500 發作

- 幹掉防毒程式

- AhnLab Policy Agent - pasvc.exe

- Hauri ViRobot - clisvc.exe

- 攻擊與 "Whois Team" 有關連

APT攻擊活動中,掃毒軟體都是第一個倒下的 :(

甚至被拿來派送惡意程式,成為駭客最愛

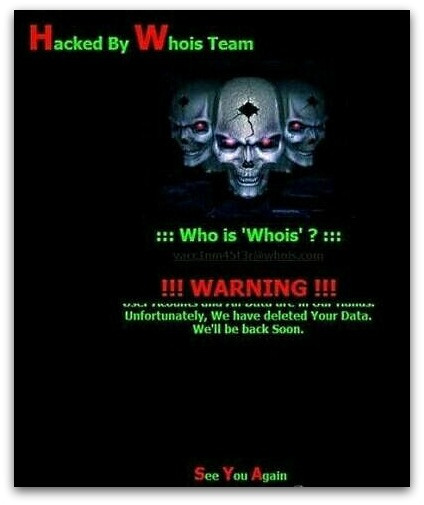

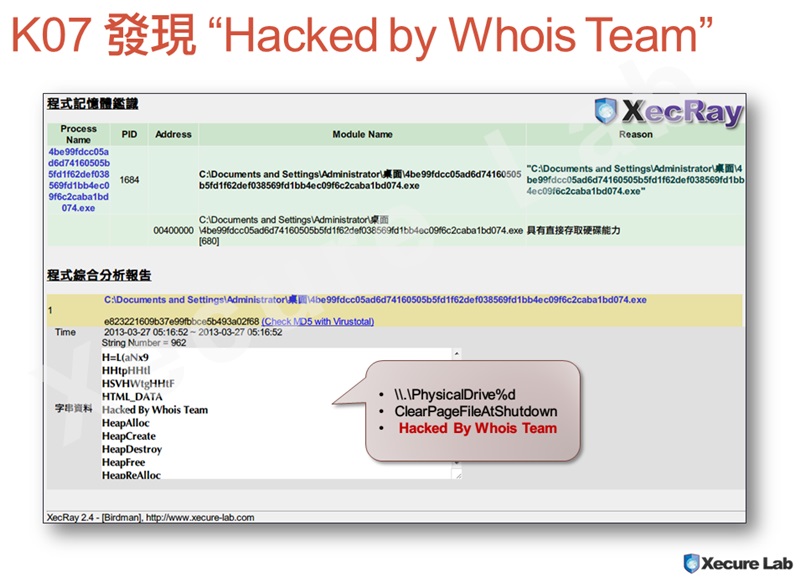

K07樣本執行後會drop一個Html,程式碼中還有 "Hacked By Whois Team",因為在韓國3/20攻擊中,LG UPlus 這個ISP也是被攻擊而且還被換了網頁。

(Reference http://www.f-secure.com/weblog/archives/00002531.html)

(老實說我們也在賣APT惡意郵件檢測系統,我也很想說這次事件跟 APT Email有關係,不過目前實在證據不夠)

K10是最被討論的樣本,它像是K01樣本的加強版,除了Disk Wiper程式支外,它具備了Unix主機資料破壞的能力,它會在temp下drop

- Alg.exe (它是putty)

- Conime.exe (它是scp)

- AgentBase.exe (它跟K01~04一樣,破壞硬碟的工具)

- ~pr1.tmp 這是一個shell script用來清除 SunOS, AIX, HP-UX 與 Linux 資料的惡意script。

透過自帶的putty與scp把script放到unix/linux主機下執行

...這實在好狠 XD

...這實在好狠 XD

K10裡面被發現一些資訊可能跟至作者有關係,E:\_O_\_N_\work\AutoServerCrasher\Release\AutoServerCrasher.pdb 它暗示程式碼在作者電腦的file path,這目錄 _O_ 有可能是double byte (非英語語系國家),引人遐想 :)

接著 Xecure Lab 整理了這些樣本,如果以Malware的 PE TimeStamp 來劃時間軸的話,可以觀察到幾個很有趣的事實:

K01~K04 是這次事件中最常被各大網站討論的樣本,它的PE Build Time 是 2013:01:31 。

K06與K05樣本雖然跟 DarkSeoul 沒有直接相關,但是因為程式binary結構跟K01~K04極為相似,也許是外殼相同,但是卻不同的payload,K06與K05並不是Disk Wiper,而是Downloader。值得一提的是,K06的被發現時間是在去年 2012-08-30,當時的檔名是 jar_cachexxxxx.tmp,時間與檔名給點提示,會不會早去年的Java Exploit大流行的時候,這malware就已經佈署了!? (這是我臆測)

研究完大顆首爾(DarkSeoul)事件的樣本之後,小弟有幾個心得

- 居然沒看到 Backdoor 或是 Trojan樣本,只有攻擊程式,我太失望了。也許是事件才剛發生,資安專家都還在忙著調查,或者主要資訊目前都是被封鎖的,流出來的相信只是一小部份故事。

- 攻擊可能開始的時間,駭客的計畫不是在2012-08-30之後就是在2013-01-31之後。肯定的是駭客攻擊佈署一定有數個月之久,不是隨興的攻擊,這就是典型的APT攻擊活動。

- 是誰幹的??

每個人都在問。但是就目前線索來看,都沒有IP/Domain資訊可以推論,因為這些樣本都不是具有網路活動的後門。最早的一篇alienvault文章 提到一個IP 103.14.114.156, 引發很多新聞媒體的連想,都在猜攻擊來源。但是我們研判這文章提及的惡意程式並不是 DarkSeoul 事件的樣本,反而像是一般的 Bank Trojan,只是剛好出現的時間巧合,再加上它跟 Bank 有關,所以被誤認了。如同 K08一樣,也被硬說這是 APT Email有關一樣。

我們期待韓國方面會有更多的調查報告出來,讓我們可以好好研究一個真實的國家級APT攻擊的全貌。

新世代戰爭已經開打了!

不過重點是,已經有人被打了... XD

Birdman, Benson

Xecure Lab

-----

長官 : 如果這樣的APT規模攻擊發生在台灣,我們會怎樣 ?

阿鳥 : 不是發過很多次了嗎? 其實也沒怎麼樣。請長官放心 T_T

----

HITCON 2013, 7/19~20, 歡迎來嘴砲 !

http://hitcon.org/2013/

-----

長官 : 如果這樣的APT規模攻擊發生在台灣,我們會怎樣 ?

阿鳥 : 不是發過很多次了嗎? 其實也沒怎麼樣。請長官放心 T_T

----

HITCON 2013, 7/19~20, 歡迎來嘴砲 !

http://hitcon.org/2013/

請問,這篇文章可以轉載使用嗎?

回覆刪除Hi my friend, 歡迎廣推, 註明出處讓我們賣賣菜... THANK YOU

刪除韓辛茹苦,給全世界的關鍵基礎建設一個警惕... orz

回覆刪除